Botnet заразил 20 тысяч сайтов и продолжает атаковать другие сайты – WordPress вирусы

Здравствуйте, уважаемые друзья и гости блога Pribylwm.ru! Сегодня актуальная статья, которая будет полезна многим вебмастерам, Особенно тем, кто использует для своих веб-ресурсов WordPress движок. Потому, что wordpress вирусы подстерегают нас на каждом шагу! Давайте об этом подробнее…

Botnet зараженных сайтов WordPress, атакующих сайты WordPress

Команда Defiant недавно начала отслеживать поведение организованного перебора кампании против сайтов WordPress. Эта кампания создала бот-сеть зараженных веб-сайтов WordPress для выполнения своих атак, которые пытаются аутентифицировать XML-RPC на других сайтах WordPress для доступа к привилегированным учетным записям.

Кампанией Wordfence от взлома с помощью Brute Force Attack в режиме реального времени, было заблокировано более пяти миллионов вредоносных попыток аутентификации, связанные с этой атакой в течение последних тридцати дней.

Хакеры используют группу из четырех серверов управления (C2) для отправки запросов на более чем 14 000 прокси-серверов, предоставляемых российским прокси-провайдером, называемым best-proxies [.] Ru. Они используют эти прокси для анонимизации трафика C2.

Запросы проходят через прокси-серверы и отправляются на более чем 20 000 зараженных сайтов WordPress. На этих сайтах работает сценарий атаки, который атакует целевые сайты WordPress.

На приведенной ниже диаграмме показана цепь атаки:

В приведенной ниже статье подробно описывается эта цепочка атак в интересах исследователей, поставщиков и групп операций по обеспечению безопасности. В некоторых случаях были опущены или отредактированы данные. Потому что серверы C2 и зараженные сайты WordPress все еще находятся в сети и могут быть использованы другими пользователями. Команда Wordfence делится данными с правоохранительными органами, связанными с этим расследованием. Также они предоставляют данные затронутым хостам, чтобы помочь им устранить зараженные компьютеры в своих сетях.

Искаженные скрипты жестокости

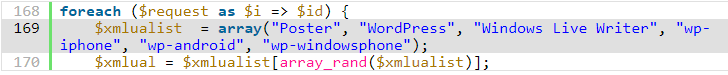

В исследовании этой кампании определили, что IP-адреса, выполняющие атаки с использованием Brute Force Attack, были почти полностью связаны с популярными провайдерами веб-хостинга. Также эти атаки были нацелены на интерфейс XML-RPC WordPress /xmlrpc.php. Они отметили, что строки User-Agent, связанные с этими запросами соответствуют тем, которые используются в приложениях взаимодействующих с интерфейсом XML-RPC. Как wp-iphone и wp-android.

Поскольку эти приложения обычно хранят учетные данные локально. Было необычно видеть значительное количество неудавшихся логинов от них, что привлекло их внимание. Они идентифицировали более 20 000 сайтов на WordPress, которые атаковали другие сайты WordPress.

WordPress атакует WordPress

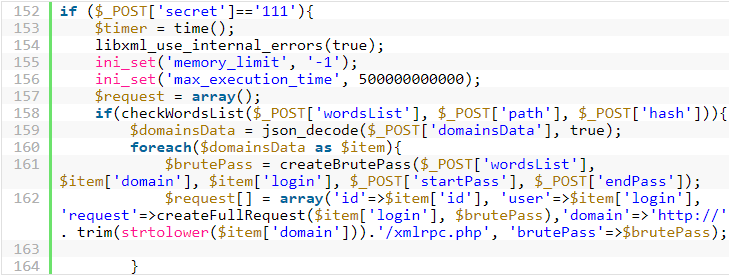

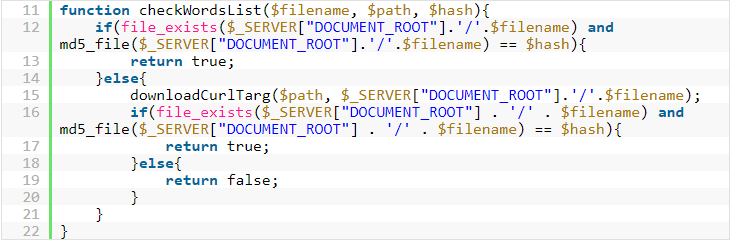

С учетом этих данных было продолжено определение сценариев Brute Force Attack, присутствующих на зараженных сайтах WordPress, соответствующих атакам, которые они отслеживали. Сценарии нацелены на интерфейс XML-RPC на сайтах WordPress для проверки пар имени пользователя и пароля. То есть они случайным образом обманывают строку User-Agent каждого запроса:

Сценарий Brute Force Attack принимает ввод команд и управления (C2) через POST, чтобы определить некоторые параметры выполнения. Такие как массив целевых доменов JSON и локальный список слов, который будет использоваться:

Динамическое создание списка слов

Списки слов, связанные с этой кампанией, содержат небольшие наборы очень распространенных паролей. Однако сценарий включает функциональные возможности для динамического генерации соответствующих паролей на основе общих шаблонов. Несколько примеров этих шаблонов:

% DomainPattern%

% USERNAME%

% USERNAME% 1

% USERNAME% 123

% USERNAME% 2018

% USERNAME% 2017

% USERNAME% 2016

Другими словами, если перебор скрипт пытается войти в систему example.com как пользователь alice, он будет генерировать пароли , как example, alice1, alice2018 и так далее. Хотя эта тактика вряд ли преуспеет на каком-либо одном сайте, она может быть очень эффективной при использовании в масштабе по большому числу целей.

Многоадресная функциональность

В интерфейсе XML-RPC от WordPress в 2015 году произошел всплеск атаки с использованием brute force attacks. Когда атаки, использующие многоадресную функциональность, стали популярными.

Короче говоря, используя этот интерфейс, злоумышленник может отправить большое количество пар пользователей / паролей в одном запросе. WordPress проверит каждую пару и вернет список успехов и сбоев. Этот метод значительно упростил процесс атаки brute force attacks, поскольку атакующему устройству нужно было отправить только одну партию учетных данных и дождаться ответа.

Сценарий brute force attacks в этой кампании построен для выполнения этого типа многоадресной атаки по умолчанию.

В приведенном ниже фрагменте кода показана функция, которая при задании имени пользователя и массива паролей будет собирать один объект XML, содержащий все пароли, которые будут предприняты:

Системы C2, выдающие инструкции сценарию brute force attacks, могут опционально определять $startPass и $endPass переменные, которые сообщают сценарию только попытку подмены множества паролей в данном списке вместо запуска всего набора.

Многократные атаки больше не эффективны (в основном)

Многие пользователи WordPress могут не знать, что эта многоадресная атака XML более не эффективна. В WordPress 4.4wp-includes/class-wp-xmlrpc-server.php был введен патч. С помощью этого патча, если одна попытка входа в запрос XML-RPC завершится с ошибкой на целевом веб-сайте, этот веб-сайт немедленно пропустит все последующие попытки в том же запросе, даже если учетные данные действительны.

Патч XML-RPC для WordPress 4.4 был выпущен тайно и не раскрывается в примечаниях к выпуску. Он также не был передан в более ранние ветви WordPress, такие как большинство исправлений безопасности. Несмотря на то, что они были относительно неинвазивным патчем. Чтобы уточнить… Даже, если сайт находится на последней версии безопасности ветви WordPress от 4.3 и старше, он может быть уязвим для этого метода атаки.

Нападавшие в этой кампании, похоже, знают об этом улучшении. Несколько запросов из систем C2 на (ранее) зараженные сайты были перехвачены брандмауэром Wordfence, и все эти запросы определяют одинаковое значение для параметров $startPass и $endPass параметров, описанных выше.

Это означает, что сценарии атаки в конечном итоге пытаются выполнить аутентификацию с одной комбинацией пользователей и паролей одновременно, эффективно обесценивая собственную многоадресную функцию скрипта.

Выявлена инфраструктура атакующего

Как уже упоминалось выше, мы смогли захватить запросы, отправленные из систем C2, в сеть зараженных сайтов WordPress, и были успешны в получении большого объема информации из этих данных.

Определены центральные C2-серверы

Цепочка атак в этой кампании использовала несколько уровней абстракции между злоумышленником и целевыми сайтами. Атаки brute force attacks выполняются сетью зараженных сайтов WordPress, которые получают инструкции через сеть прокси-серверов. Поэтому, как правило, очень сложно отслеживать центральные серверы C2 за всем этим. Нам повезло, однако, что злоумышленник допустил некоторые ошибки при выполнении сценариев brute force attacks.

Поскольку каждый скрипт использует списки слов, хранящиеся на одном зараженном сайте WordPress, они включают в себя функциональные возможности для регенерации этих списков слов, если это необходимо:

checkWordsList(). Функции передается $path аргумент, который определяет удаленный адрес, содержащий список слов, которые будут использоваться. Если локальный список слов отсутствует, скрипт загрузит список с указанного адреса. Этот путь предоставляется вместе с остальными данными POST, отправленными с прокси-серверов, в сценарий brute force attacks. Запросы, перехваченные нашим брандмауэром, включали этот путь, который содержал IP-адрес.

Этот IP указал на сервер, который содержал страницу входа в систему, в результате чего мы обнаружили что-то большее.

Мы продолжили выявлять в общей сложности четыре активных сервера управления и управления, вовлеченные в кампанию brute force attacks.

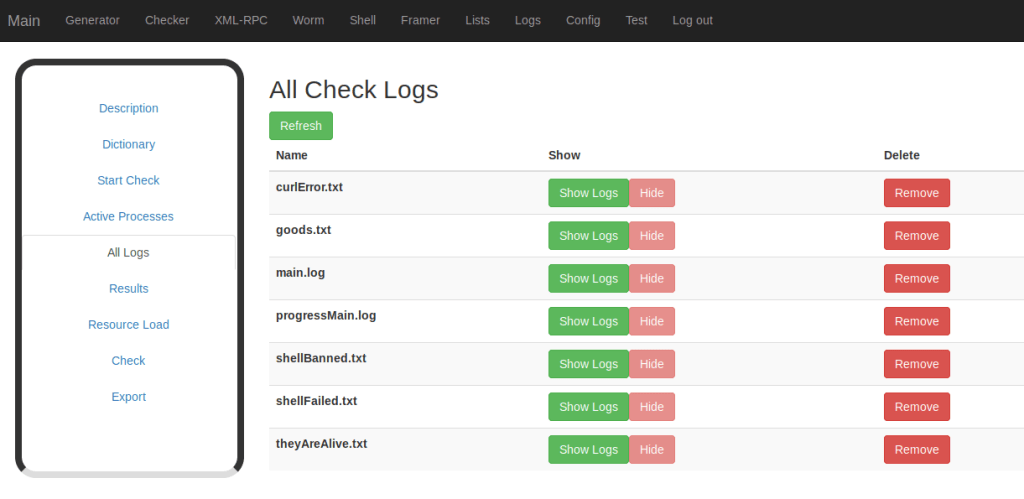

Доступ к интерфейсу C2

Краткий анализ сайтов C2 показал, что, несмотря на страницу входа в систему, аутентификация в этих системах фактически не выполнялась. Попытка доступа к страницам на интерфейсе C2 вызовет перенаправление 302 на страницу входа, но приложение по-прежнему отправляет данные страницы вместе с перенаправлением.

Используя BurpSuite, мы создали правило прокси, которое игнорирует этот переадресацию на вход, что дало нам возможность свободно просматривать интерфейс приложения C2. В интерфейсе содержался ряд функций, в том числе возможность доступа к списку «ведомых», которые ссылались на зараженные сайты WordPress, содержащие сценарии brute force attacks.

Идентифицированная связь с Best-Proxies.ru

Имея доступ к интерфейсам этих C2-серверов, мы смогли определить взаимосвязь между этими серверами и прокси-серверами, выдающими команды на «подчиненные» сайты. Каждый сервер содержал файл в названии веб-корня proxy.txt. Этот файл содержит список из почти десяти тысяч прокси-адресов SOCKS с IP-адресами и портами. Эти IP-адреса совпадали с прокси-серверами, которые мы ранее идентифицировали, предполагая, что C2 использует этот файл для случайного выбора прокси-сервера при выдаче каждой атаки. Мы идентифицировали 14 807 прокси-серверов.

Интересно, что proxy.txtфайл на одном из серверов C2 не содержал список прокси-адресов, но вместо этого содержал HTML-документ.

Документ был копией ошибки 503 Service Unavailable, включая ссылку api.best-proxies.ru. Также в этом документе был русский текст, который переводится как «Ошибка авторизации: срок действия этого ключа закончен, Вы можете купить новый ключ».

Оказывается, даже хакеры забывают оплачивать свои счета

Учитывая обстоятельства, вероятно, что сервер C2 отправляет свой список прокси SOCKS api.best-proxies.ru из-за прямого хранения ответа API proxy.txt. Когда API возвращает ошибку, эта ошибка перезаписывает список прокси-серверов.

C2 и «пуленепробиваемые» хосты в Румынии, Нидерландах и России

Серверы C2, которые мы идентифицировали, размещены у поставщиков, известных в сообществе безопасности, как «пуленепробиваемые» хосты. «Bulletproof» относится к хостам, которые славятся слабым (если таковые имеются) применением политики злоупотреблений и судебных исков, что делает их де-факто безопасным убежищем для злонамеренной деятельности.

Согласно базе данных MaxMind GeoLite2 ASN , три идентифицированных сервера C2 связаны с компанией HostSailor. HostSailor был в новостях для печально угрожающей KrebsOnSecurity после публикации безопасности, обратил внимание на сомнительные практики компании .

Два из серверов C2, размещенных в HostSailor, расположены в Нидерландах, а один – в Румынии. Оставшийся сервер C2 размещен на базе хост-провайдера SELECTEL, который упоминается как пуленепробиваемый в обсуждениях на форумах, таких как BlackHatWorld.

Сотрудничество с органами власти

В рамках этого расследования было собрано много ценных данных. Из-за характера нашей работы наша команда поддерживает контакты с рядом правоохранительных органов по всему миру. В то время как мы, как правило, располагаем большим количеством данных по этим сообщениям в блоге, таким как IP-адреса и другие показатели компромисса, в этом случае мы решили сохранить часть этой информации, чтобы предотвратить вмешательство в возможные будущие расследования.

В дополнение к правоохранительным органам мы свяжемся с некоторыми провайдерами хостинга, которые мы идентифицировали с большим количеством зараженных «ведомых» сайтов. Мы надеемся, что предоставление этой информации может помочь ограничить эффективность этой кампании, уменьшив количество активных атак, запускающих сайты.

Что должны делать владельцы сайтов?

Чтобы ваш сайт не стал жертвой нападений с использованием brute force attacks, важно реализовать ограничения и блокировки для неудачных логинов. Плагин Wordfence обеспечивает надежную защиту от brute force attacks, а IP-адреса, запускающие атаки, автоматически блокируются для пользователей Premium Wordfence с доступом к черному списку IP-адресов в реальном времени.

Сканер Wordfence эффективен для обнаружения вредоносного ПО, которое эта атака атакует на затронутых веб-сайтах. Эта возможность обнаружения уже доступна для заказчиков Premium и будет доступна для пользователей сообщества через несколько дней.

Заключение

Группа Defiant Threat Intelligence определила широко распространенную кампанию нападений brute force attacks на веб-сайты WordPress. Эти атаки были запущены вредоносными сценариями, установленными на других сайтах WordPress, которые получили инструкции от ботнета со сложной цепочкой атак с использованием русского прокси-провайдера. Мы активно сотрудничаем с правоохранительными органами и хостинг-провайдерами для смягчения последствий этой атаки и участия актера угрозы.

Если Вам нужно проверить свой WordPress сайт на наличие вирусов и вредоносных программ, то Вы это сможете сделать вот тут.

Такие новости нам сообщает группа Defiant Threat Intelligence, которая следи неустанно за хакерскими атаками на WordPress и предостерегает wordpress вирусы.

На этом все новости на сегодня. Всем удачи и благополучия! До новых встреч!

Да, хакеры не дремлят. Поэтому в любом случае нужно всегда делать бэкап, чтобы в случае чего откатить сайт назад. Хотя это может и не спасти.

Меня пару раз спасало. Бэкап конечно нужен.